A Check Point emitiu um alerta a anunciar que certas versões do cliente VPN poderão deixar de funcionar a partir do dia 1 de Janeiro de 2021. Tendo em conta a criticidade desta situação, alertamos que sejam tomadas as devidas ações atempadamente.

O problema comunicado pela Check Point, afeta Endpoint/VPN e Sandblast Agent – que se encontram sem suporte oficial da Check Point – a partir do próximo dia 1 de janeiro.

Este incidente deve-se a um certificado interno da aplicação que expira nessa data e que é usado para validação do próprio software, pelo que alguns clientes mais antigos que façam check a esse certificado após o boot/reboot da máquina, deverão começar a falhar com a mensagem de erro “Connectivity with the Check Point Endpoint Security service is lost”.

Quais são os produtos afetados?

Versões:

- Standalone VPN clients (apenas “Endpoint Security”), da E80.81 à E81.10;

- SandBlast Agent, da E80.61 à E81.10.

Sistemas Operativos:

- Windows 7 e 10;

- (Windows XP e MacOS não são afetados).

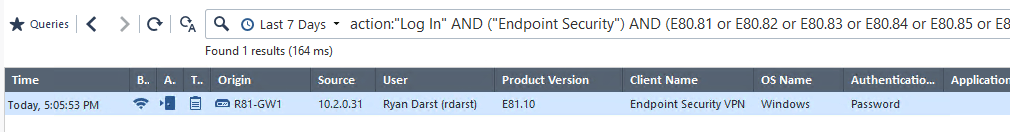

Como validar se esta versão está a ser utilizada dentro da organização?

No Central Management: SmarLog > query for

action:”Log In” AND (“Endpoint Security”) AND (E80.81 or E80.82 or E80.83 or E80.84 or E80.85 or E80.86 or E80.87 or E80.88 or E80.89 or E80.90 or E80.92 or E80.94 or E80.95 or E80.96 or E80.97 or E81.00 or E81.10)

Do lado do cliente: right click no icon do client > help > about

Qual é a solução recomendada?

- Update para uma versão E81.20 ou superior (idealmente a E84.00, por ser a atual versão recomendada pela Checkpoint) – Endpoint Security E84.00 disponível aqui;

- Instalação do patch [de 2MB] disponibilizado pela Checkpoint nas máquinas com a versão em causa (não sendo necessário efetuar reboot à máquina se for aplicado antes do dia 1 de Janeiro, a partir desta data será necessário efetuar reboot sendo que o mesmo pode ser executado automaticamente durante a aplicação do patch) – disponível aqui.

Para informações mais detalhadas sobre este assunto é possível consultar o sk171213, que continua em constante atualização, aqui.

A Warpcom disponibiliza serviços especializados de Cybersecurity & Public Safety que poderão apoiar na análise e na definição de acções de mitigação para esta situação na sua organização. Se pretender ajuda ou mais esclarecimentos, fale connosco!

Bruno Gonçalves,

Business Unit Manager – Cybersecurity & Public Safety